Attacchi di Forza Bruta: Come Proteggersi dai Ladri di Password

Un attacco di forza bruta è un metodo utilizzato dai criminali informatici per individuare facilmente password deboli o non sufficientemente sicure. Invece di fare affidamento sull'ingegno, si fanno strada sistematicamente attraverso combinazioni di caratteri casuali e password di uso comune, fino a quando non ottengono l'accesso a qualunque cosa stiano prendendo di mira. In questo articolo, ti spiegheremo quali metodi utilizzano e come puoi ridurre al minimo la tua esposizione ai loro sforzi illeciti.

I negozi online, le piattaforme e persino i sistemi intranet aziendali dipendono da account protetti da password. Nel 2017, l'utente Internet medio degli Stati Uniti aveva 150 account. Per ottenere un accesso non autorizzato, gli hacker ricorrono spesso a metodi piuttosto rudimentali, come indovinare la tua password. In sostanza, provano tutte le combinazioni possibili finché non ci riescono.

Secondo il rapporto sulla violazione dei dati del 2021 di Verizon, il 23% delle aziende che hanno risposto è stato preso di mira da una sorta di attacco di forza bruta. Una volta che un account è stato compromesso, i criminali informatici spesso provocano ulteriore caos effettuando un attacco ransomware. E la parte peggiore? Anche se non hanno successo nei loro tentativi, raramente lo verrai a sapere, poiché poche piattaforme comunicano il numero di attacchi a cui sono soggette.

Come funziona un attacco di forza bruta?

Quando gli hacker lanciano attacchi di forza bruta, ricorrono a tentativi ed errori, testando una varietà di diverse combinazioni di caratteri fino a trovare quella giusta. Questo non viene eseguito manualmente, ma piuttosto con l'aiuto di un algoritmo. Il tempo necessario per trovare la "chiave" corretta dipende dalla lunghezza della password e dalla sofisticatezza dell'hardware a loro disposizione:

Ad esempio, un PIN a quattro cifre ha 10^4 o 10.000 possibili combinazioni. Sembra molto, ma un processore moderno ha bisogno solo di una frazione di secondo per generare tutte le "chiavi".

Se prendiamo una password di otto lettere con lettere maiuscole e minuscole, il numero di combinazioni aumenta a 52^8. Sono 53.459.728.531.456 o oltre 53 trilioni di soluzioni possibili. Un processore ad alte prestazioni avrebbe bisogno di circa sette ore per provarle tutte.

Le chiavi a 128 e 256 bit che utilizzano algoritmi di crittografia come AES sono particolarmente sicure. In notazione esadecimale, sono lunghe rispettivamente 32 e 64 caratteri. Anche il computer più potente al mondo avrebbe bisogno di diversi sestilioni di anni per passare attraverso tutte le possibili combinazioni.

Gli hacker utilizzano spesso hardware specializzato per generare chiavi rapidamente. Gli ASIC sono chip in grado di eseguire determinate operazioni logiche più velocemente dei processori convenzionali. Anche le unità di elaborazione grafica (GPU) sono popolari. Questi chip, ottimizzati per le schede grafiche, sono noti per la loro frequenza di clock estremamente elevata.

Le potenziali password sono generate da un software ottenibile sulla darknet. Lì, gli hacker possono anche acquisire elenchi di password da fughe di dati del passato o acquistare botnet. Proprio come con gli attacchi DDoS, queste reti di computer esterni possono aumentare significativamente la potenza di elaborazione disponibile a portata di mano di un criminale informatico.

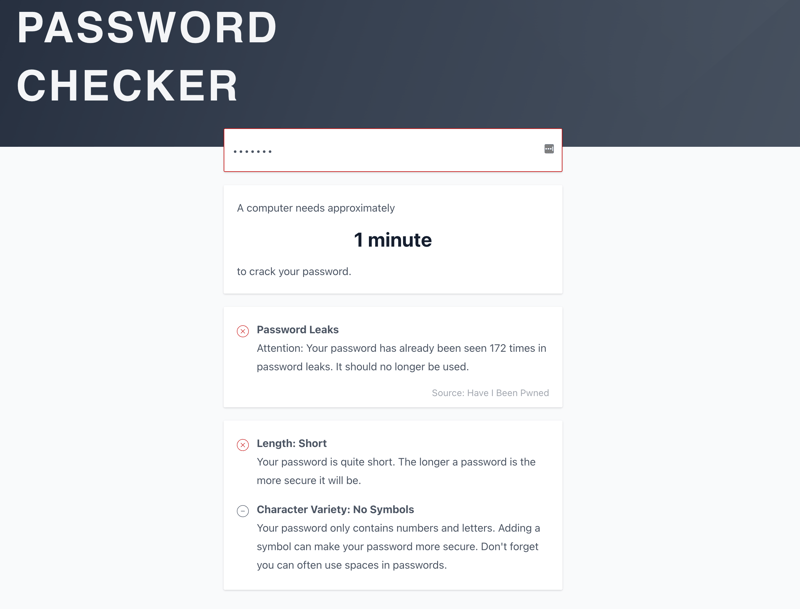

Con il Password Check di Digitale.co puoi scoprire approssimativamente di quanto tempo un computer ha bisogno per decifrare una password specifica.

Le password deboli che contengono termini o nomi noti sono particolarmente facili da identificare.

Quali sono gli obiettivi finali di un attacco di forza bruta?

Proprio come con gli attacchi di phishing e altri tipi di criminalità informatica, gli hacker che lanciano attacchi di forza bruta spesso perseguono più obiettivi:

Rubare dati sensibili: le e-mail confidenziali e i dati finanziari sensibili possono essere utilizzati per ricattare vittime, rubare denaro o commettere furti di identità (come ordinare beni a nome della vittima). Se l'obiettivo è un'azienda, i segreti aziendali o commerciali possono essere rubati e rivenduti ad un concorrente, il che può essere particolarmente redditizio.

Diffusione di malware: gli account e-mail compromessi possono essere utilizzati per inviare e-mail con allegati infetti o collegamenti a siti Web fraudolenti. I destinatari sono più esposti di quanto non accadrebbe durante un normale attacco malware, poiché è probabile che l'indirizzo e-mail compromesso sia uno di cui si fidano.

Danneggiare la reputazione della vittima: a volte, gli account sui social media di funzionari o società vengono presi di mira per diffondere informazioni false o riservate.

Interruzione delle operazioni: i criminali informatici possono eseguire attacchi di forza bruta per eliminare dati o bloccare i server, sia per guadagni finanziari che per motivi ideologici.

Estorsione: a volte gli hacker combinano attacchi di forza bruta con altre strategie, come attacchi ransomware, compromettendo una password e quindi utilizzandola per accedere ad un sistema. Successivamente, potrebbero crittografare i dati e richiedere un riscatto per la chiave di decrittazione.

Ottenere il controllo di un sito Web: gli estranei acquisiscono i dettagli di accesso tramite attacchi di forza bruta o phishing, dopodiché possono aggiungere un banner al sito Web senza che nessuno se ne accorga. Coloro che fanno clic sul banner andranno a sostenere inavvertitamente gli hacker o visiteranno siti Web fraudolenti che questi hanno creato.

Quali tipi di attacchi di forza bruta esistono?

Gli hacker non si limitano sempre a combinazioni di caratteri casuali. In base al metodo impiegato, è possibile classificare gli attacchi di forza bruta nelle seguenti categorie:

Attacchi di forza bruta convenzionali: un software genera tutte le possibili combinazioni di password, provandone ciascuna con un account.

Attacchi a dizionario: gli aggressori utilizzano parole da un dizionario o da un elenco di password, tentando di accedere con esse. Durante tali attacchi, sfruttano il fatto che la maggior parte delle persone si affida a parole o frasi note per rendere le proprie password più facili da ricordare.

Attacchi di forza bruta inversa: invece di tentare di hackerare un singolo account, i criminali informatici utilizzano un'unica password su migliaia di account diversi. Proprio come con gli attacchi a dizionario, vengono testate password semplici, come 123456 o qwerty.

Riutilizzo delle credenziali: gli hacker iniziano acquisendo una password, ad esempio tramite il phishing. Quindi, provano lo stesso nome utente e password su altre piattaforme. Questo spesso funziona, perché molte persone utilizzano gli stessi dettagli di accesso su più account.

Attacchi di forza bruta ibrida: spesso, gli attacchi di forza bruta combinano più strategie. Ad esempio, gli hacker possono fondere caratteri o numeri speciali con password da dizionario. In tal modo, sfruttano la tendenza che le persone hanno a cambiare raramente la propria password.

Attacchi di forza bruta famigerati

Il pubblico viene raramente a conoscenza di attacchi di forza bruta tentati o riusciti. Tuttavia, di tanto in tanto, tali attacchi fanno notizia:

In un attacco di forza bruta effettuato contro GitHub, una piattaforma per sviluppatori, nel 2013, gli hacker hanno preso di mira 40.000 indirizzi IP utilizzando un elenco di password da una precedente fuga di dati. Al momento della scrittura, non è chiaro quanti account siano stati compromessi.

Nel 2015, i criminali informatici hanno avuto accesso a oltre 20 milioni di account sul sito Web del gigante dell'e-commerce Alibaba. Tra le altre cose, hanno acquistato prodotti e pubblicato recensioni false. Grazie a un database di password, il 20% degli attacchi di forza bruta ha avuto successo.

Un attacco di forza bruta contro Nintendo nel 2013 è durato quasi un mese. Sono stati interessati oltre 25.000 account, con più 15 milioni di tentativi di accesso effettuati in totale.

Come puoi proteggerti da un attacco di forza bruta?

Non c'è modo di prevenire un attacco di forza bruta. Detto questo, utilizzando le strategie corrette, gli utenti possono rendere difficile per gli hacker scovare le loro password. Gli specialisti IT possono inoltre fare molto per garantire che i server di cui sono responsabili siano protetti il più adeguatamente possibile dagli attacchi.

Come proteggere i tuoi account

Password complesse: scegli password lunghe almeno 15 caratteri. Evita di usare parole, date di nascita o frasi reali. Un gestore di password rende estremamente semplice la creazione e la supervisione di password sicure. Scopri quanto è forte la tua password con il nostro Password Check.

Accesso sicuro: quando possibile, accedi sempre con l'autenticazione a due fattori.

Comunicazioni crittografate: utilizza protocolli crittografati come HTTPS, in modo che gli hacker non possano intercettare i tuoi dati quando inserisci la password.

Non utilizzare password: metodi come FIDO2, che non utilizzano password, sono i più sicuri di tutti. Consentono l'autenticazione tramite dati biometrici o hardware.

Come gli amministratori possono proteggere i loro server

Limita i tentativi di accesso: imposta un numero massimo di tentativi di accesso non riusciti. Ad esempio, un account potrebbe essere temporaneamente bloccato dopo che sono stati effettuati tre tentativi di accesso non riusciti. Sebbene utile, questo non proteggerà da un attacco di forza bruta inversa.

Modifica le porte predefinite: le applicazioni Internet in genere inviano comunicazioni crittografate tra il client e il server tramite SSH (secure shell). La porta predefinita per questa comunicazione è la 22. Sapere questo facilita il lavoro agli hacker quando prendono di mira un server che possiede questa configurazione. Modificando la porta nelle impostazioni del server, gli aggressori dovranno dedicare tempo alla sua ricerca prima di potersi mettere al lavoro. Per modificare la porta, apri il file sshd_config e cambia la porta 22 in un valore compreso tra 1024 e 65536. Assicurati che la porta scelta non sia riservata.

Regola l'accesso al desktop remoto: molti attacchi di forza bruta sfruttano i punti deboli nelle connessioni al desktop remoto. Assicurati che solo indirizzi IP specifici abbiano accesso ad esso. In alternativa, puoi utilizzare un modello di sicurezza zero trust, che combina autenticazione a due fattori, firewall e geoblocking.

Implementa i CAPTCHA: l'utilizzo di CAPTCHA protegge i server bloccando i bot automatizzati.

Elimina regolarmente gli account inutilizzati: se un account non è stato utilizzato per un lungo periodo di tempo, è molto probabile che le informazioni di accesso non siano aggiornate e/o non soddisfino più le attuali linee guida di sicurezza. Gli attacchi di forza bruta sono particolarmente efficaci contro questo tipo di account.

Monitora il traffico: i registri possono fornire una panoramica dei tentativi di accesso non riusciti. Controlla regolarmente i log e blocca eventuali indirizzi IP sospetti.

Non salvare le password non crittografate: le password sul server devono essere crittografate con un algoritmo a 256 bit. Questo non solo sventa gli attacchi di forza bruta ma, in aggiunta, aiuta anche a prevenire il riutilizzo delle credenziali.

Conclusioni

Gli attacchi di forza bruta rappresentano una minaccia per gli utenti Internet regolari, gli amministratori di server e le aziende. Non esiste una soluzione perfetta, ma se si opta per le strategie corrette, si può rendere estremamente difficile la vita agli hacker.

Se rientri nella prima categoria, puoi proteggere i tuoi dati utilizzando password complesse e, idealmente, password manager sicuri. È inoltre consigliabile prendere in considerazione l'autenticazione a due fattori o le opzioni senza password. Per quanto riguarda gli amministratori, possono tenere a bada gli hacker configurando correttamente desktop remoto e connessioni SSH, impostando un numero massimo di tentativi di accesso e monitorando il traffico.

Domande Frequenti

Gli attacchi di forza bruta sono tentativi da parte di hacker di compromettere una password provando tutte le possibili combinazioni. Generano combinazioni di caratteri casuali con un software (classico attacco di forza bruta) o utilizzano un elenco di parole reali (attacco a dizionario).

Molti attacchi di forza bruta prendono di mira SSH o connessioni desktop remote. Ciò rende importante l'accesso degli utenti utilizzando metodi di autenticazione sicuri. CAPTCHA, accessi limitati e blocco di indirizzi IP sospetti contribuiscono a tenere lontani gli hacker. Tali connessioni inoltre non dovrebbero utilizzare le porte predefinite.

Più lunga è una password, più difficile sarà per un utente malintenzionato decifrarla tramite tentativi ed errori. L'uso di caratteri speciali ed una combinazione di lettere maiuscole e minuscole aumenta il numero di combinazioni possibili. Una password complessa, inoltre, non dovrebbe contenere parole, date di nascita o nomi reali. Scopri quanto è sicura la tua password con il Password Check di Digitale.co.